Организация vpn

Организация VPN: ключевые аспекты и технические решения

Что представляет собой организация VPN

Организация VPN (Virtual Private Network) — это процесс создания виртуальной частной сети, обеспечивающей безопасную передачу данных через публичные сети. Технология VPN применяется для защиты корпоративного трафика, обеспечения удалённого доступа к внутренним ресурсам и повышения конфиденциальности интернет-соединений.

Цели и задачи организации VPN

Организация VPN необходима для реализации следующих задач:

-

Обеспечение безопасности данных при передаче через интернет.

-

Шифрование трафика между пользователями и сервером.

-

Удалённый доступ сотрудников к внутренним корпоративным системам.

-

Обход географических и сетевых ограничений, если это допустимо по политике информационной безопасности.

Основные компоненты VPN-сети

Успешная организация VPN требует следующих компонентов:

-

VPN-сервер — центральный узел сети, обеспечивающий приём и маршрутизацию зашифрованного трафика.

-

VPN-клиенты — устройства пользователей, подключающиеся к серверу.

-

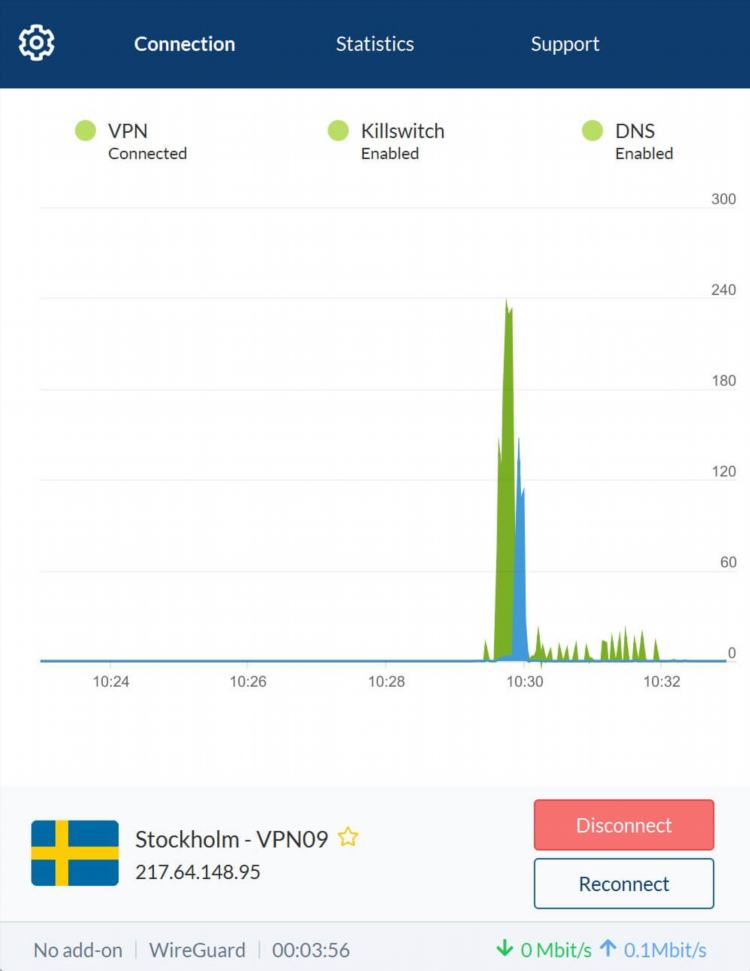

Протоколы VPN — технологии шифрования и туннелирования данных (например, OpenVPN, IPsec, WireGuard).

-

Инфраструктура ключей и сертификатов — для аутентификации и защиты соединений.

-

Сетевые маршруты и политики безопасности — для управления доступом к ресурсам.

Выбор типа VPN-соединения

Существует несколько типов VPN, каждый из которых решает определённые задачи:

-

Site-to-Site VPN — соединяет две и более локальные сети через интернет. Используется для связи филиалов компании.

-

Remote Access VPN — обеспечивает доступ сотрудников к корпоративной сети из любой точки мира.

-

Client-to-Site VPN — разновидность удалённого доступа, при которой пользователь подключается к определённому сегменту сети.

-

Cloud VPN — реализуется через облачные сервисы, упрощая масштабирование и управление.

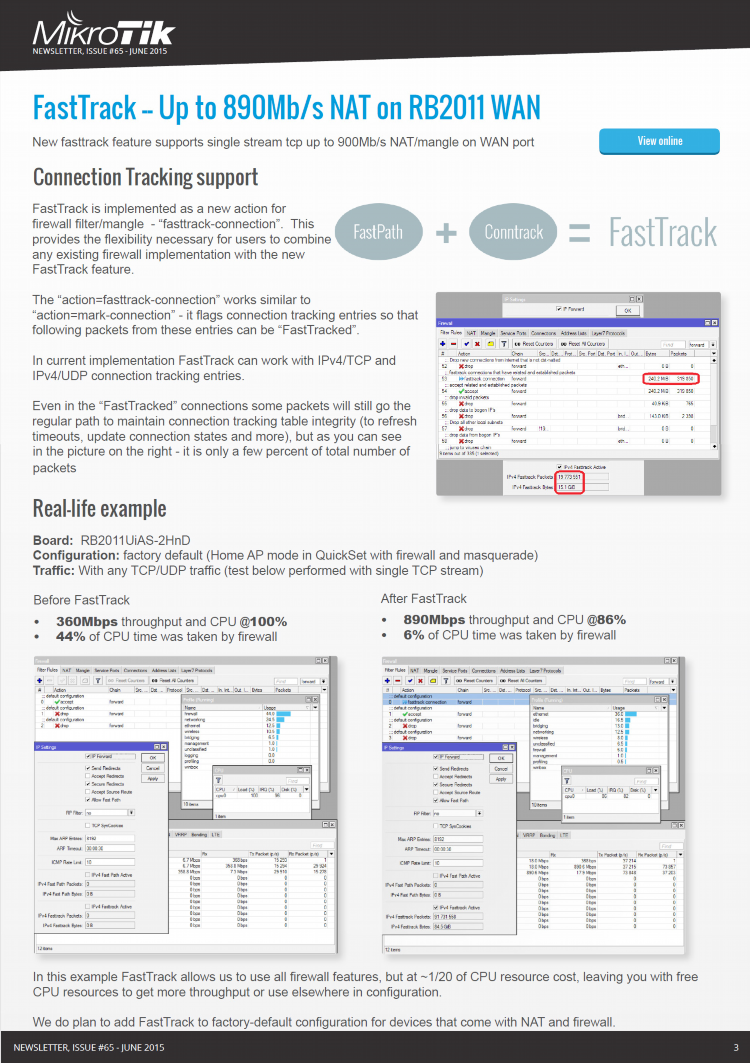

Протоколы VPN и их особенности

При организации VPN используются следующие протоколы:

-

OpenVPN — открытый протокол с высокой гибкостью конфигурации.

-

IPsec — стандартизованный протокол уровня IP, применяемый в корпоративных решениях.

-

L2TP/IPsec — сочетает канальный и сетевой уровни для повышения защищённости.

-

WireGuard — современный протокол с минимальным количеством строк кода и высокой производительностью.

Требования к безопасности при организации VPN

Для обеспечения надёжной работы VPN необходимо учитывать следующие меры безопасности:

-

Многофакторная аутентификация пользователей.

-

Использование надёжных алгоритмов шифрования (AES-256, RSA 2048+).

-

Регулярное обновление программного обеспечения VPN-сервера и клиентов.

-

Журналирование и аудит активности пользователей.

-

Ограничение доступа по IP-адресам или спискам контроля доступа (ACL).

Организация VPN в корпоративной среде

Организация VPN в компании включает:

-

Оценку бизнес-требований и выбор архитектуры.

-

Развёртывание серверов (локально или в облаке).

-

Настройку политик маршрутизации и доступа.

-

Интеграцию с системами аутентификации (LDAP, RADIUS).

-

Обучение пользователей и техническую поддержку.

Преимущества внедрения VPN для бизнеса

-

Снижение рисков утечки данных.

-

Повышение мобильности сотрудников.

-

Централизованное управление сетевыми соединениями.

-

Снижение затрат на организацию защищённых каналов связи.

FAQ: часто задаваемые вопросы об организации VPN

Что такое туннелирование в VPN?

Туннелирование — это процесс инкапсуляции пользовательских данных в защищённый протокол передачи, что позволяет передавать информацию через публичные сети безопасно и конфиденциально.

Какие протоколы используются при организации VPN?

Наиболее часто применяются OpenVPN, IPsec, L2TP/IPsec и WireGuard. Выбор зависит от требований к безопасности, производительности и совместимости.

Как выбрать между Site-to-Site и Remote Access VPN?

Site-to-Site используется для соединения сетей офисов, Remote Access — для подключения отдельных пользователей к корпоративной инфраструктуре.

Насколько надёжна организация VPN в облаке?

Облачные VPN при правильной настройке могут быть столь же безопасны, как и локальные решения, при этом обеспечивают большую гибкость и масштабируемость.

Можно ли использовать VPN в сочетании с фаерволами и IDS/IPS?

Да, комплексное использование VPN с системами обнаружения и предотвращения вторжений повышает общий уровень защиты корпоративной сети.