Как сделать vpn самому

Как сделать VPN самому

Что такое VPN и зачем его настраивать самостоятельно

VPN (Virtual Private Network) — это технология, обеспечивающая защищённое подключение к сети через зашифрованный канал. Собственный VPN позволяет повысить безопасность передачи данных, обойти региональные ограничения и обеспечить анонимность в интернете. Создание VPN-сервера самостоятельно позволяет получить полный контроль над конфигурацией и доступом.

Преимущества самостоятельного создания VPN

-

Контроль над данными. Личные данные не передаются сторонним VPN-провайдерам.

-

Гибкость настроек. Возможность конфигурировать сервер под индивидуальные потребности.

-

Экономия на подписках. Отсутствие регулярных платежей за коммерческие услуги.

-

Повышенная безопасность. Настройка современных протоколов и шифрования.

Основные требования для создания VPN-сервера

Для того чтобы создать VPN самостоятельно, потребуются:

-

Сервер (виртуальный или физический) с постоянным интернет-соединением.

-

Доступ к администрированию сервера (SSH).

-

Поддержка VPN-протоколов: OpenVPN, WireGuard или IPsec.

-

Операционная система сервера (чаще всего используется Linux: Ubuntu или CentOS).

Пошаговая инструкция по созданию VPN на базе OpenVPN

Шаг 1. Подготовка сервера

-

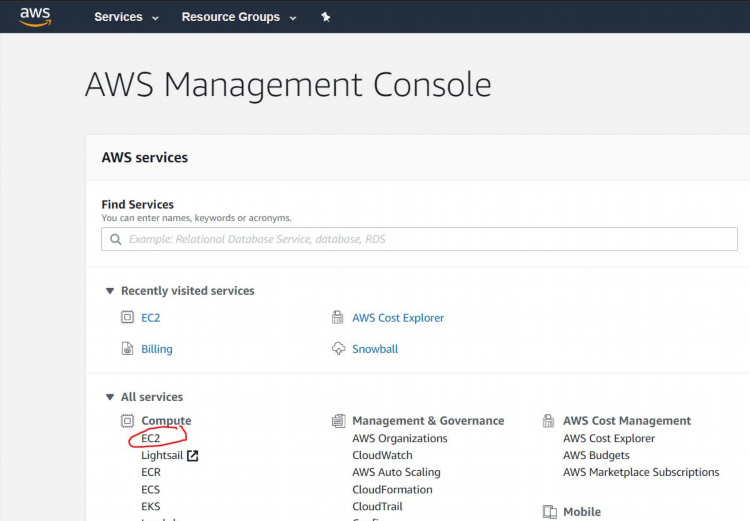

Аренда VPS-сервера у надёжного провайдера (например, DigitalOcean или AWS).

-

Установка операционной системы (рекомендуется Ubuntu 20.04).

-

Обновление пакетов с помощью команд:

sqlsudo apt update sudo apt upgrade

Шаг 2. Установка OpenVPN

-

Установка необходимых компонентов:

nginxsudo apt install openvpn easy-rsa -

Создание каталога для конфигурации:

bashmake-cadir ~/openvpn-ca cd ~/openvpn-ca -

Инициализация PKI и создание сертификатов:

bash./easyrsa init-pki ./easyrsa build-ca

Шаг 3. Настройка сервера

-

Генерация ключа сервера:

pgsql./easyrsa gen-req server nopass ./easyrsa sign-req server server -

Настройка конфигурационного файла OpenVPN:

bashsudo nano /etc/openvpn/server.confПример содержимого:

vbnetport 1194 proto udp dev tun ca ca.crt cert server.crt key server.key dh dh.pem -

Запуск сервера:

sqlsudo systemctl start openvpn@server

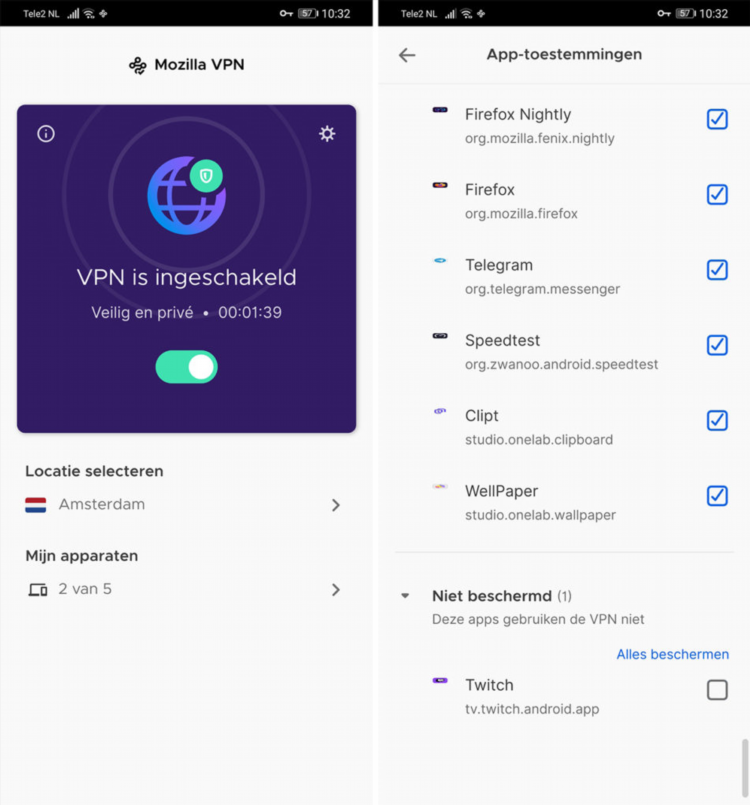

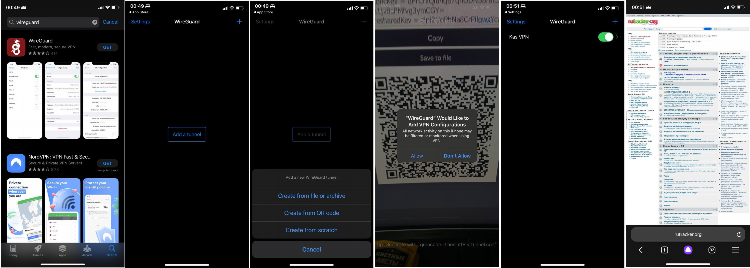

Как подключиться к собственному VPN

-

Скопировать клиентские файлы на устройство:

swiftscp user@server_ip:/etc/openvpn/client.ovpn ~/ -

Установить OpenVPN на клиентском устройстве.

-

Запустить подключение:

arduinosudo openvpn --config client.ovpn

Проверка работы VPN

Проверить подключение можно с помощью команды:

vbnetcurl ifconfig.me

Если IP-адрес соответствует серверу VPN, подключение успешно установлено.

Возможные ошибки и их устранение

Ошибка: "AUTH_FAILED"

Проверьте правильность учетных данных и корректность клиентского файла конфигурации.

Ошибка: "TLS handshake failed"

Убедитесь, что порты на сервере открыты и совпадают с указанными в конфигурации.

Не удаётся подключиться к VPN-серверу

Проверьте статус сервера:

nginxsudo systemctl status openvpn@server

Если сервис не запущен, перезапустите его:

nginxsudo systemctl restart openvpn@server

FAQ

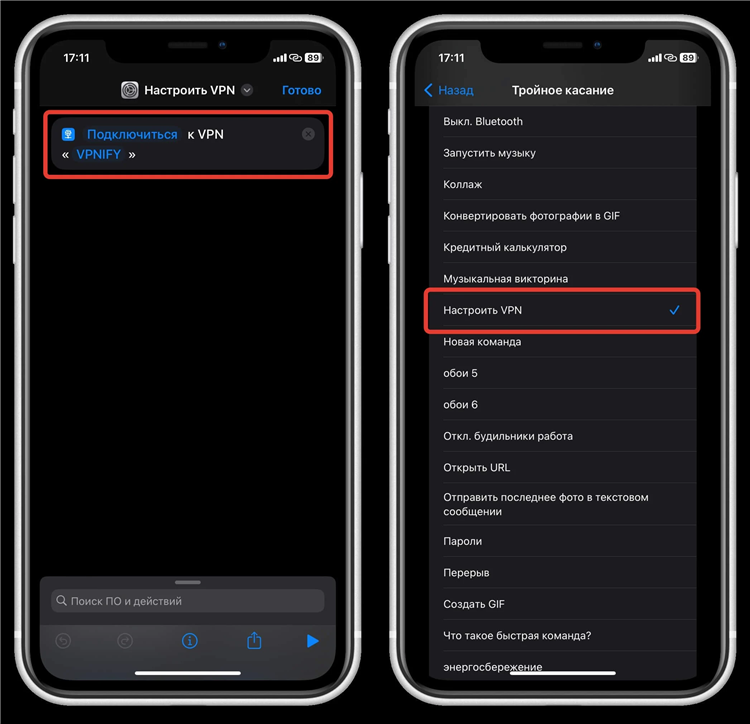

Можно ли настроить VPN на домашнем маршрутизаторе?

Да, если маршрутизатор поддерживает OpenVPN или другой VPN-протокол.

Как сделать VPN самому на Windows-сервере?

Можно использовать встроенные функции Windows Server (например, RRAS) или установить OpenVPN.

Насколько безопасен самодельный VPN?

При правильной настройке безопасности и использовании современных протоколов (например, WireGuard) собственный VPN может обеспечить высокий уровень защиты.

Как обеспечить доступ к локальной сети через VPN?

Настройте маршрутизацию на сервере, чтобы передавать трафик через локальную сеть.

Можно ли подключить несколько клиентов к одному серверу?

Да, для этого нужно создать несколько клиентских конфигураций и соответствующие сертификаты.