Wireguard vpn установка

WireGuard VPN установка: пошаговое руководство

WireGuard — это современный VPN-протокол с открытым исходным кодом, обеспечивающий высокую производительность, безопасность и простоту настройки. В отличие от устаревших решений, таких как OpenVPN или IPSec, WireGuard использует современную криптографию и минималистичный код, что упрощает администрирование и повышает надежность. Ниже приведено пошаговое описание процесса, как осуществляется WireGuard VPN установка на сервере и клиентских устройствах.

Системные требования и подготовка

Перед началом установки необходимо подготовить сервер и клиентскую систему:

-

Операционная система: Linux (Ubuntu, Debian, CentOS), Windows, macOS или Android

-

Права администратора (root-доступ)

-

Обновлённая система с установленными инструментами командной строки

Рекомендуется отключить другие VPN-сервисы и проверить, что порты не заняты сторонними приложениями.

Установка WireGuard на Linux-сервер

Установка на Ubuntu/Debian

-

Обновление списка пакетов:

sqlsudo apt update -

Установка WireGuard:

nginxsudo apt install wireguard -

Проверка успешности установки:

csswg --version

Установка на CentOS/RHEL

-

Добавление репозитория EPEL (если требуется):

arduinosudo yum install epel-release -

Установка WireGuard:

nginxsudo yum install kmod-wireguard wireguard-tools

Генерация ключей и настройка сервера

WireGuard использует пару ключей: приватный и публичный. Они создаются следующим образом:

-

Генерация приватного ключа:

bashumask 077 wg genkey | tee /etc/wireguard/privatekey -

Генерация публичного ключа:

bashcat /etc/wireguard/privatekey | wg pubkey | tee /etc/wireguard/publickey

Созданные ключи применяются при конфигурации интерфейса.

Создание конфигурационного файла

Файл конфигурации /etc/wireguard/wg0.conf должен содержать:

ini[Interface] Address = 10.0.0.1/24 PrivateKey = <приватный_ключ_сервера> ListenPort = 51820 [Peer] PublicKey = <публичный_ключ_клиента> AllowedIPs = 10.0.0.2/32

После этого необходимо активировать интерфейс:

nginxsudo wg-quick up wg0

Для автоматического запуска при загрузке:

nginxsudo systemctl enable wg-quick@wg0

Установка WireGuard на клиентское устройство

Установка зависит от платформы:

Linux

Установка аналогична серверной. После установки создаётся конфигурационный файл клиента с указанием:

-

собственного приватного ключа

-

публичного ключа сервера

-

IP-адреса сервера

-

разрешённых маршрутов (AllowedIPs)

Windows

-

Загрузка официального клиента с сайта WireGuard

-

Установка приложения

-

Импорт конфигурации или создание вручную через GUI

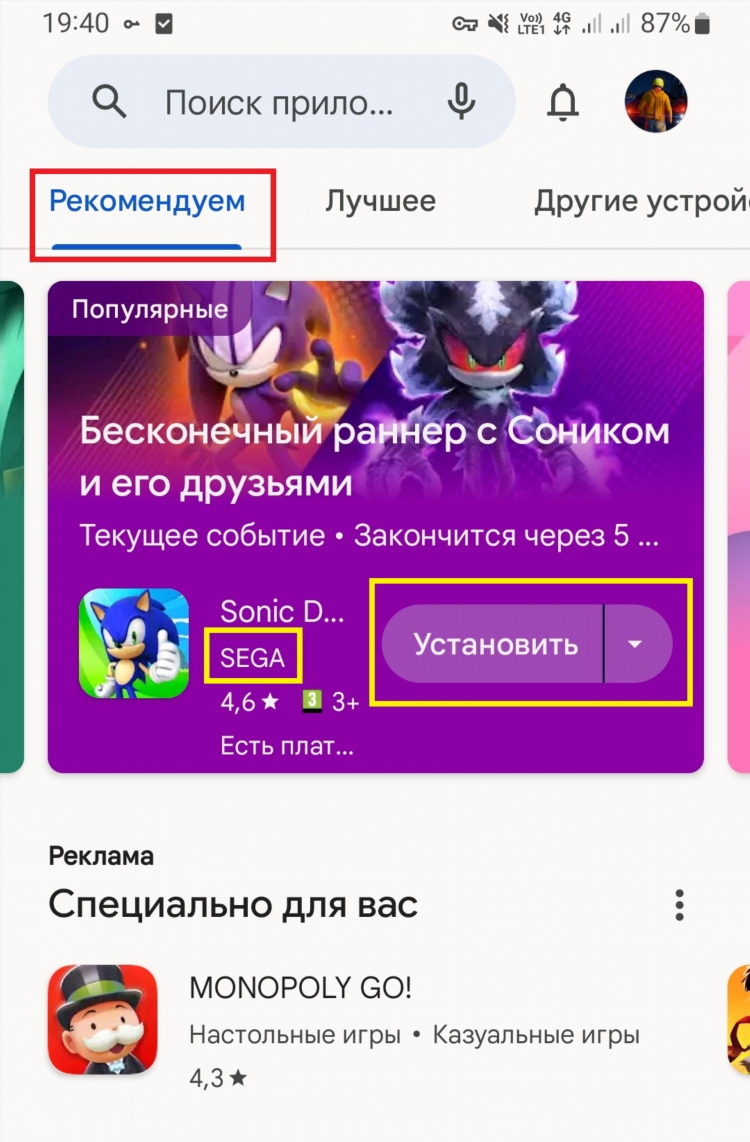

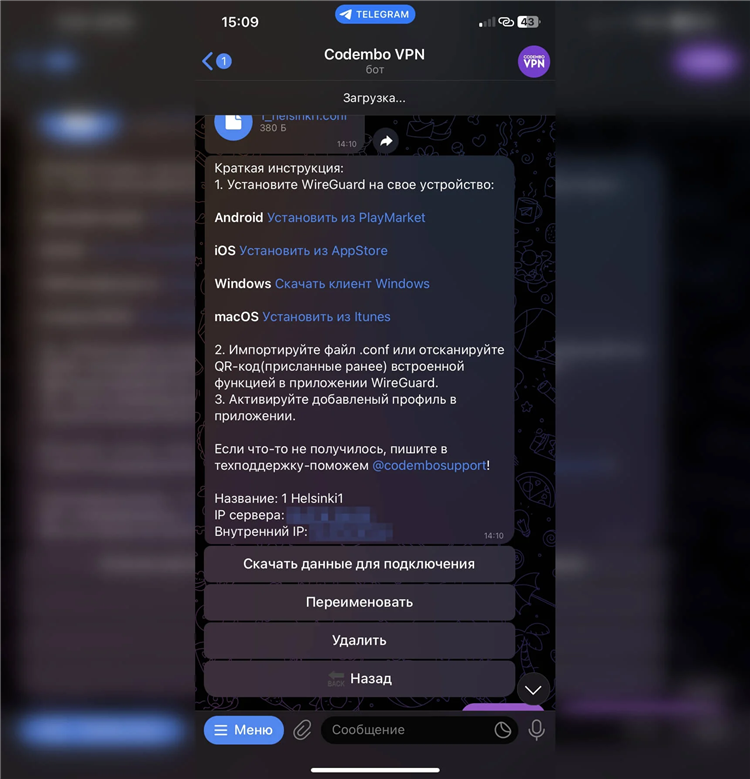

Android/iOS

-

Установка приложения WireGuard из Google Play или App Store

-

Сканирование QR-кода конфигурации или импорт вручную

Проверка работы VPN

Проверка осуществляется следующими командами:

-

Статус интерфейса:

sqlsudo wg show -

Проверка IP-адреса:

vbnetcurl ifconfig.me

IP-адрес должен соответствовать серверному, если туннель работает корректно.

Настройка брандмауэра и проброс портов

Для корректной работы необходимо открыть порт 51820/UDP:

-

Для iptables:

csssudo iptables -A INPUT -p udp --dport 51820 -j ACCEPT -

Для firewalld:

luasudo firewall-cmd --add-port=51820/udp --permanent sudo firewall-cmd --reload

Проброс порта на маршрутизаторе требуется, если сервер находится за NAT.

FAQ

Что такое WireGuard?

WireGuard — это VPN-протокол и программное обеспечение, обеспечивающее защищённое соединение между устройствами через зашифрованный туннель.

Какой порт используется WireGuard по умолчанию?

WireGuard использует порт 51820 по протоколу UDP.

Можно ли использовать WireGuard с IPv6?

Да, WireGuard полностью поддерживает IPv6-адресацию.

Безопасен ли WireGuard для коммерческого использования?

Да, протокол считается безопасным и прошёл независимые аудиты. Он используется в коммерческих и государственных системах.

Как удалить WireGuard?

На Debian/Ubuntu:

arduinosudo apt remove wireguard

На CentOS:

arduinosudo yum remove wireguard-tools kmod-wireguard

Преимущества WireGuard

-

Простота конфигурации благодаря минималистичной архитектуре

-

Высокая производительность за счёт встроенной поддержки в ядре Linux

-

Современная криптография, включающая Curve25519, ChaCha20 и Poly1305

-

Кроссплатформенность: работает на Windows, Linux, Android, iOS, macOS

WireGuard подходит для использования в корпоративных и частных сетях, обеспечивая высокий уровень безопасности и надёжности соединения.