Сделать свой впн сервер

Как сделать свой впн сервер: пошаговое руководство

Создание собственного VPN-сервера позволяет обеспечить дополнительный уровень безопасности при передаче данных, обойти географические ограничения и контролировать весь трафик, проходящий через защищённое соединение. Этот подход актуален как для корпоративных задач, так и для индивидуального использования.

Выбор подходящей платформы

Существует несколько платформ для развертывания собственного VPN-сервера. Наиболее распространённые:

-

Linux-сервер (Ubuntu, Debian, CentOS) — надёжный выбор для опытных пользователей.

-

Облачные сервисы (VPS на базе Amazon EC2, Google Cloud, DigitalOcean и других).

-

Домашний сервер или маршрутизатор с поддержкой OpenVPN или WireGuard.

Установка и настройка OpenVPN

Подготовка окружения

Перед тем как сделать свой впн сервер, необходимо подготовить серверную платформу. В случае использования VPS требуется:

-

Заказать VPS с доступом по SSH.

-

Установить операционную систему, например, Ubuntu 20.04.

-

Обновить пакеты командой

apt update &&&& apt upgrade.

Установка OpenVPN

Для установки OpenVPN можно использовать официальный скрипт:

-

Скачивание скрипта:

wget https://git.io/vpn -O openvpn-install.sh -

Назначение прав:

chmod +x openvpn-install.sh -

Запуск:

./openvpn-install.sh

Скрипт предложит указать параметры подключения, выбрать протокол и порт, задать имя клиента.

Управление клиентами

После установки сервер генерирует .ovpn-файл для клиента. Его можно использовать на устройствах под управлением Windows, Linux, Android и iOS с соответствующим OpenVPN-клиентом.

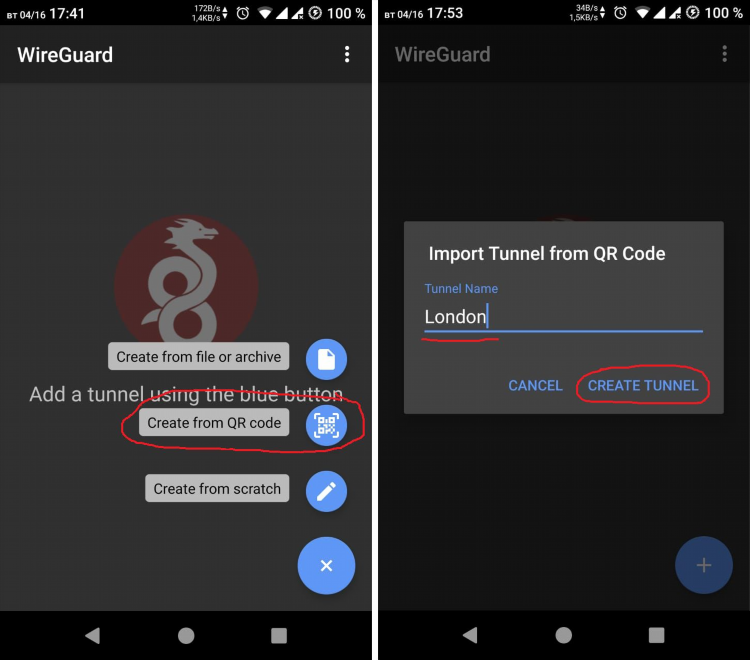

Альтернатива: настройка WireGuard

WireGuard — современный VPN-протокол, отличающийся высокой производительностью и простотой конфигурации.

Преимущества WireGuard

-

Высокая скорость передачи данных.

-

Простота конфигурации.

-

Повышенная безопасность за счёт использования современных криптографических алгоритмов.

Основные этапы установки

-

Установка WireGuard:

apt install wireguard -

Генерация ключей:

-

Приватный:

wg genkey -

Публичный:

echo <приватный_ключ> | wg pubkey

-

-

Настройка конфигурационного файла

/etc/wireguard/wg0.conf. -

Запуск интерфейса:

wg-quick up wg0.

Обеспечение безопасности сервера

Для защиты VPN-сервера необходимо:

-

Ограничить доступ по SSH только с доверенных IP-адресов.

-

Регулярно обновлять ОС и программное обеспечение.

-

Использовать брандмауэр (например, ufw или iptables) для контроля доступа к портам.

-

Отключить неиспользуемые службы.

Примеры использования собственного VPN

-

Удалённый доступ к локальной сети компании или домашнего офиса.

-

Обход географических ограничений при доступе к интернет-ресурсам.

-

Защищённое соединение в общественных сетях Wi-Fi.

Часто задаваемые вопросы (FAQ)

Какая пропускная способность у собственного VPN-сервера?

Она зависит от скорости канала, пропускной способности хостинга и конфигурации сервера.

Можно ли использовать домашний маршрутизатор для создания VPN-сервера?

Да, при наличии поддержки OpenVPN или WireGuard в прошивке (например, OpenWRT, DD-WRT).

Какой протокол лучше выбрать: OpenVPN или WireGuard?

WireGuard обеспечивает более высокую производительность и простоту настройки. Однако OpenVPN поддерживается большим числом устройств и проверен временем.

Нужен ли белый IP-адрес для VPN-сервера?

Да, для прямого подключения клиентов необходим статический внешний IP-адрес или настройка через динамический DNS.

Как обеспечить защиту конфиденциальности при использовании собственного VPN?

Следует применять надёжное шифрование, ограничивать доступ по IP, использовать файервол и регулярно проверять журналы активности.