Туннелирование трафика от незащищённой рс vpn это

Туннелирование трафика от незащищённой РС VPN: что это

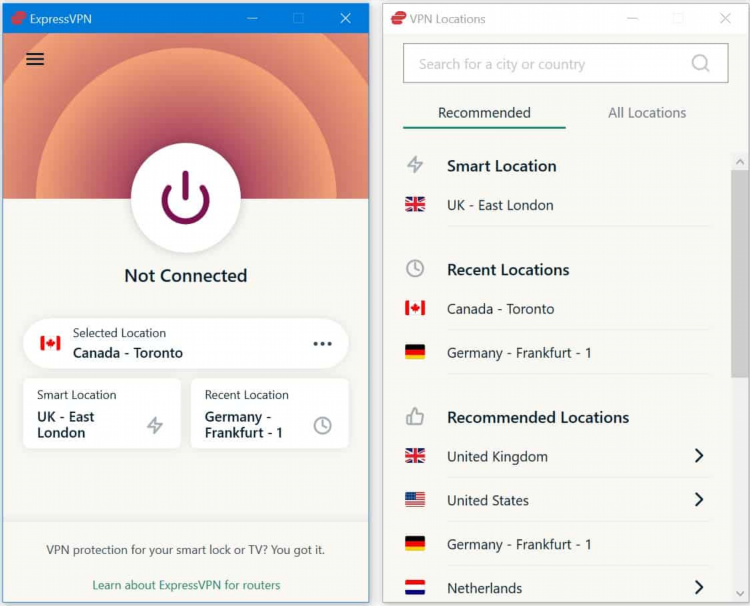

В современных условиях, когда вопросы безопасности данных в сети становятся всё более актуальными, использование виртуальных частных сетей (VPN) стало неотъемлемой частью повседневной жизни пользователей и организаций. Одним из ключевых аспектов работы VPN является туннелирование трафика, которое обеспечивает защиту информации. Однако использование незащищённых РС VPN может создать уязвимости в защите данных. В этой статье рассмотрим, что такое туннелирование трафика от незащищённой РС VPN и как оно может повлиять на безопасность.

Что такое туннелирование трафика в VPN?

Туннелирование трафика — это процесс, при котором данные, передаваемые через Интернет, защищаются с помощью технологий шифрования. Когда пользователь подключается к VPN, создается зашифрованный туннель, через который проходят его запросы и ответы. Это препятствует перехвату и анализу данных третьими сторонами. Основной задачей туннелирования является обеспечение конфиденциальности и целостности данных.

Однако если VPN-соединение не защищено должным образом, то все преимущества туннелирования могут быть нивелированы. В таких случаях возникает угроза утечки данных и повышения рисков для безопасности.

Риски использования незащищённых РС VPN

Использование незащищённой РС VPN (удалённой сети VPN без должного уровня защиты) может привести к ряду серьёзных проблем, среди которых можно выделить следующие:

-

Утечка личных данных. Если VPN-соединение не имеет должного уровня шифрования, то данные, передаваемые через интернет, могут быть перехвачены злоумышленниками. Это особенно опасно, если речь идет о передаче конфиденциальной информации, такой как пароли, номера кредитных карт и другие личные данные.

-

Атаки "Man-in-the-Middle" (MITM). В случае, если VPN не защищён должным образом, существует риск перехвата трафика. Атака MITM позволяет злоумышленникам вмешиваться в процесс обмена данными между пользователем и сервером, что может привести к краже информации.

-

Уязвимости на уровне сети. Без защиты трафика на уровне туннеля, данные могут быть уязвимы для атак через слабые места в сети VPN. Это может включать уязвимости в протоколах шифрования, недостаточную аутентификацию или ошибки конфигурации.

Как обеспечивается защита трафика в VPN?

Чтобы защитить трафик, используется несколько технологий шифрования. Рассмотрим наиболее распространённые протоколы, применяемые в VPN:

1. OpenVPN

OpenVPN — это один из самых популярных и надёжных протоколов, который использует технологии SSL/TLS для создания безопасных туннелей. Он поддерживает высокий уровень шифрования и гибкость настройки, что делает его идеальным для обеспечения конфиденциальности данных.

2. IPSec

IPSec — это набор протоколов, обеспечивающих защиту IP-пакетов данных, передаваемых по сети. В комбинации с протоколами, такими как IKEv2, IPSec может создать высокозащищённый туннель для обмена данными.

3. L2TP/IPSec

Комбинированный протокол L2TP (Layer 2 Tunneling Protocol) в связке с IPSec предлагает хороший баланс между безопасностью и производительностью. Он часто используется для организации защищённого VPN-соединения в корпоративных сетях.

Зачем использовать защищённое туннелирование трафика в VPN?

Правильно настроенный и защищённый VPN позволяет пользователю или организации эффективно защищать свой трафик и обеспечить безопасность данных. Это особенно важно при использовании общедоступных Wi-Fi сетей, где существует высокий риск перехвата данных.

Преимущества защищённого туннелирования:

-

Конфиденциальность. Все данные, передаваемые через VPN, шифруются, что делает невозможным их чтение без ключа шифрования.

-

Целостность данных. Шифрование и проверка целостности гарантируют, что данные не будут изменены или повреждены в процессе передачи.

-

Защита от атак. Использование современных протоколов и технологий шифрования значительно снижает риски атак, таких как MITM.

Туннелирование трафика от незащищённой РС VPN: последствия

Использование незащищённой РС VPN, при котором трафик не шифруется или шифруется с использованием слабых протоколов, может привести к серьёзным последствиям:

-

Потеря конфиденциальности. Без защиты данных злоумышленники могут получить доступ к личной информации, которая передаётся через незащищённый туннель.

-

Простота перехвата трафика. Поскольку данные не защищены, они могут быть перехвачены и использованы для дальнейших атак.

-

Невозможность защиты от внешних угроз. Если трафик не шифруется, атаки, такие как MITM, становятся намного проще для осуществления.

Как избежать проблем с туннелированием трафика?

Чтобы обеспечить безопасность данных при использовании VPN, важно соблюдать несколько простых правил:

-

Использование надёжных протоколов. Рекомендуется использовать только те протоколы, которые предлагают высокую степень шифрования, такие как OpenVPN, IKEv2 или IPSec.

-

Проверка конфигурации VPN. Важно убедиться, что VPN-соединение настроено правильно и использует все доступные механизмы защиты.

-

Регулярные обновления. Программное обеспечение VPN должно быть обновлено до последней версии, чтобы устранить уязвимости безопасности.

FAQ

1. Что такое туннелирование трафика в контексте VPN?

Туннелирование трафика — это процесс шифрования данных, которые передаются через VPN, с целью обеспечения их безопасности и защиты от перехвата.

2. Какие протоколы шифрования наиболее безопасны для VPN?

Наиболее безопасными являются OpenVPN, IPSec и IKEv2, так как они предлагают высокий уровень шифрования и защиту от атак.

3. Какие угрозы могут возникнуть при использовании незащищённой РС VPN?

При использовании незащищённой РС VPN существует риск перехвата данных, атак типа MITM и утечек личной информации.

4. Как избежать угроз при использовании VPN?

Для повышения безопасности рекомендуется использовать только защищённые протоколы шифрования, регулярно обновлять VPN-программное обеспечение и тщательно проверять настройки подключения.

5. Что делать, если VPN-соединение не защищено должным образом?

Если VPN-соединение не защищено должным образом, следует немедленно изменить настройки и выбрать более надёжные протоколы шифрования, такие как OpenVPN или IPSec.