Конфиг для опен впн

Конфиг для опен впн: базовые принципы и структура

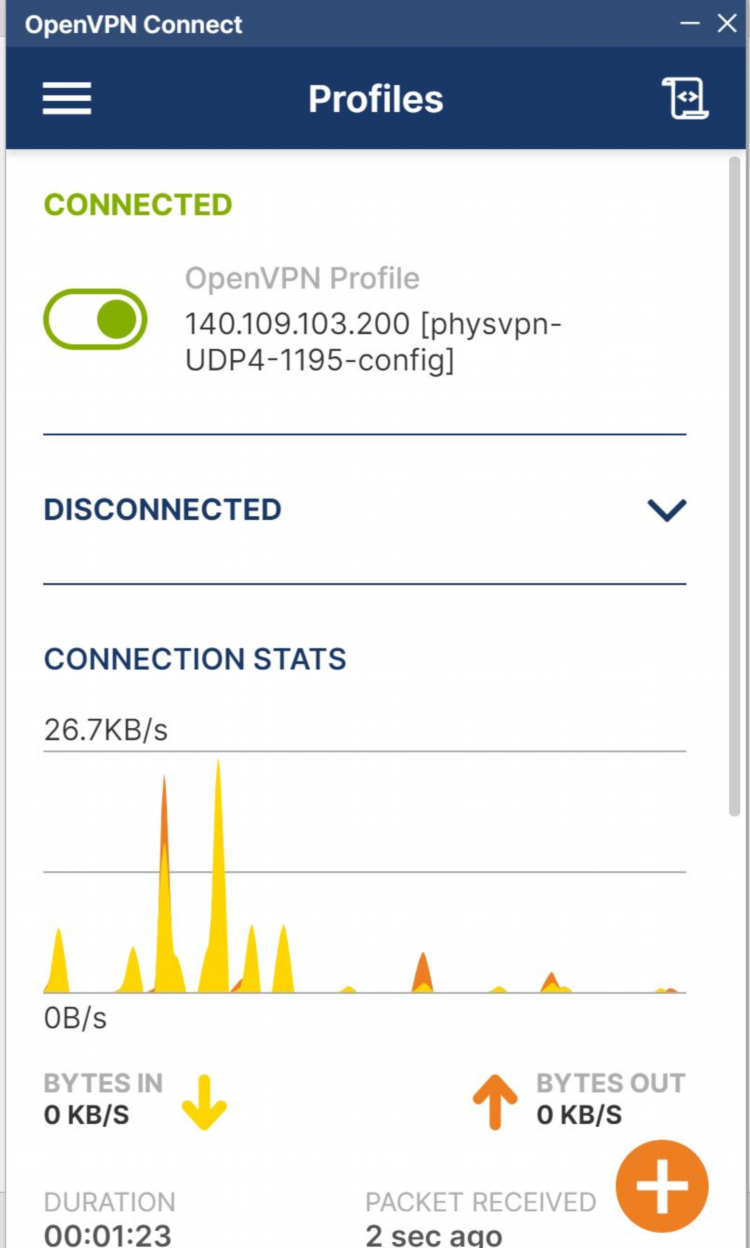

Настройка VPN-соединения с использованием OpenVPN требует корректной конфигурации клиента и сервера. Конфиг для опен впн представляет собой файл с параметрами, необходимыми для установления защищённого канала передачи данных. Структура и содержание этого файла напрямую влияют на безопасность и стабильность соединения.

Структура клиентского конфигурационного файла

Файл конфигурации клиента OpenVPN, как правило, имеет расширение .ovpn. Он содержит основные параметры подключения к серверу, а также может включать встроенные сертификаты и ключи.

Основные параметры клиентского конфига:

-

client — режим работы клиента.

-

dev tun — указание виртуального сетевого интерфейса.

-

proto udp — выбор транспортного протокола (UDP или TCP).

-

remote [IP-адрес] [порт] — адрес и порт сервера.

-

resolv-retry infinite — бесконечное количество попыток подключения.

-

nobind — отключение привязки к локальному порту.

-

persist-key и persist-tun — сохранение ключей и интерфейсов при переподключении.

-

remote-cert-tls server — проверка принадлежности сертификата серверу.

-

cipher AES-256-CBC — алгоритм шифрования.

-

auth SHA256 — хеш-функция.

-

comp-lzo — включение компрессии (не рекомендуется к использованию в новых конфигурациях).

-

verb 3 — уровень логирования.

Серверный конфиг для опен впн

Серверная конфигурация аналогична клиентской, но включает ряд обязательных дополнительных параметров:

-

port [порт] — порт прослушивания.

-

proto udp — используемый протокол.

-

dev tun — виртуальный интерфейс.

-

ca ca.crt — сертификат удостоверяющего центра.

-

cert server.crt — сертификат сервера.

-

key server.key — приватный ключ сервера.

-

dh dh.pem — параметры Диффи — Хеллмана.

-

server 10.8.0.0 255.255.255.0 — IP-пул для клиентов.

-

ifconfig-pool-persist ipp.txt — сохранение IP клиентов.

-

push "redirect-gateway def1 bypass-dhcp" — принудительная маршрутизация трафика через VPN.

-

push "dhcp-option DNS [адрес DNS-сервера]" — настройка DNS для клиентов.

-

keepalive 10 120 — контроль активности.

-

tls-auth ta.key 0 — HMAC-аутентификация.

-

cipher AES-256-CBC, auth SHA256 — криптографические параметры.

-

user nobody, group nogroup — запуск от непривилегированного пользователя.

-

persist-key, persist-tun — устойчивость соединения.

-

status openvpn-status.log — лог-файл состояния.

-

log-append /var/log/openvpn.log — основной лог-файл.

-

verb 3 — уровень логирования.

Безопасность конфигурации

При создании конфига для опен впн необходимо учитывать требования информационной безопасности:

-

Использование ключей не ниже 2048 бит.

-

Применение TLS-аутентификации (tls-auth или tls-crypt).

-

Хранение приватных ключей в недоступных для чтения каталогах.

-

Отключение LZO-компрессии во избежание атак типа VORACLE.

-

Обновление конфигурации при смене криптографических стандартов.

Дополнительные параметры

Для повышения гибкости и масштабируемости инфраструктуры OpenVPN возможно использование следующих опций:

-

client-config-dir — индивидуальные настройки для клиентов.

-

crl-verify crl.pem — использование списка отозванных сертификатов.

-

duplicate-cn — разрешение множественного подключения с одним сертификатом (не рекомендуется).

-

max-clients [число] — ограничение количества одновременных подключений.

-

script-security 2 — разрешение выполнения внешних скриптов.

FAQ

Какие файлы обязательны для работы OpenVPN?

Обязательно наличие конфигурационного файла, сертификата CA, сертификата и ключа клиента или сервера, файла параметров DH и файла HMAC-аутентификации.

Можно ли использовать OpenVPN без TLS-аутентификации?

Можно, но это снижает уровень безопасности. TLS-аутентификация рекомендуется как обязательный элемент.

Где хранить конфиг для опен впн?

Клиентские конфиги обычно хранятся в пользовательском профиле, серверные — в системных каталогах с ограничением прав доступа.

Какой порт лучше использовать?

По умолчанию используется порт 1194/UDP, однако возможно использование других портов для обхода блокировок.

Разрешено ли включать в конфиг сертификаты и ключи?

Да, допустимо включение сертификатов и ключей в конфигурационный файл в виде встроенных блоков