Vpn за nat

VPN за NAT: особенности подключения и использования

Технология Network Address Translation (NAT) используется в большинстве современных сетей для преобразования частных IP-адресов локальной сети в один или несколько общедоступных IP-адресов. Это позволяет множеству устройств в локальной сети совместно использовать одно подключение к интернету. Однако использование VPN (Virtual Private Network) за NAT может вызвать определенные сложности и требует понимания принципов работы обеих технологий.

Основная проблема заключается в том, что VPN-соединение обычно устанавливается между двумя общедоступными IP-адресами. Когда VPN-клиент находится за NAT, его частный IP-адрес не виден напрямую извне. Для установления VPN-туннеля необходимо, чтобы NAT-маршрутизатор перенаправлял входящие VPN-соединения на конкретный внутренний IP-адрес VPN-клиента. Это достигается с помощью настройки правил проброса портов (port forwarding) или использования таких технологий, как UPnP (Universal Plug and Play).

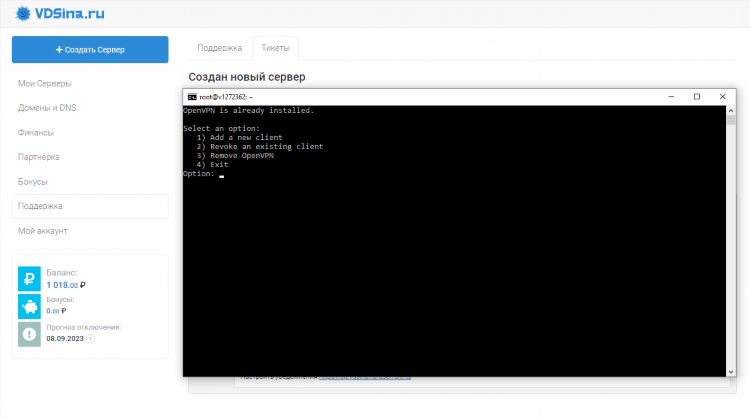

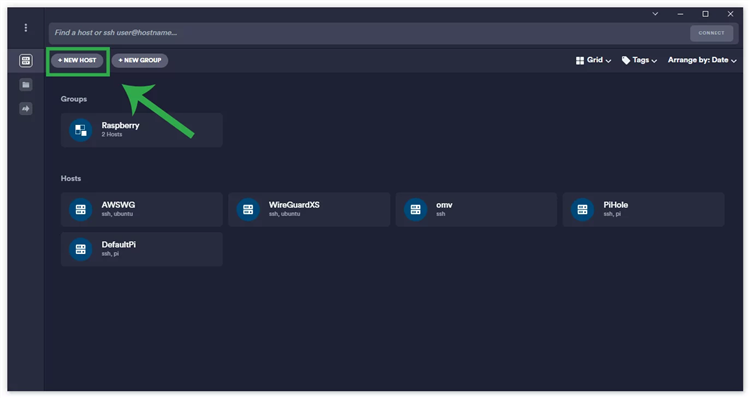

Существует несколько распространенных сценариев использования VPN за NAT. В первом случае, пользователь дома или в офисе подключается к удаленному VPN-серверу (например, к корпоративной сети). Для этого на NAT-маршрутизаторе может потребоваться настройка проброса портов, используемых VPN-протоколом (например, UDP-порт 500 и 4500 для IPsec, TCP-порт 1723 для PPTP, UDP-порт 1194 для OpenVPN). Во втором случае, VPN-сервер может находиться за NAT. В этом сценарии клиентам для подключения к такому серверу также может потребоваться настройка проброса портов на NAT-маршрутизаторе, на котором расположен VPN-сервер.

Проброс портов может создать определенные риски безопасности, так как открывает определенные порты для входящих соединений извне. Поэтому важно тщательно настраивать правила проброса, ограничивая доступ только с определенных IP-адресов или подсетей, если это возможно. Альтернативным решением являются технологии, которые позволяют устанавливать VPN-соединение без явного проброса портов, такие как STUN (Session Traversal Utilities for NAT) и TURN (Traversal Using Relays around NAT). Эти протоколы помогают VPN-клиентам и серверам, находящимся за NAT, обнаруживать друг друга и устанавливать соединение.

Современные VPN-протоколы и программное обеспечение часто включают механизмы для обхода NAT. Например, OpenVPN может использовать TCP-протокол для передачи данных, что облегчает прохождение через NAT, так как TCP обычно более дружелюбен к NAT, чем UDP. Некоторые VPN-клиенты и серверы также поддерживают автоматическую настройку UPnP на маршрутизаторах, что позволяет им самостоятельно настраивать необходимые правила проброса портов.

Использование VPN за NAT может влиять на производительность соединения. Дополнительная обработка трафика NAT-маршрутизатором и возможные задержки при установлении соединения могут привести к некоторому снижению скорости передачи данных и увеличению пинга. Однако в большинстве случаев это влияние незначительно и не критично для повседневного использования.

Таким образом, использование VPN за NAT возможно и широко распространено, но требует понимания особенностей взаимодействия этих технологий. Правильная настройка NAT-маршрутизатора, выбор подходящего VPN-протокола и использование современных решений для обхода NAT позволяют обеспечить безопасное и стабильное VPN-соединение даже в условиях использования Network Address Translation. При возникновении сложностей с подключением рекомендуется обратиться к документации используемого VPN-клиента и маршрутизатора или к специалисту по сетевым технологиям.